▲

- Um novo malware chamado GhostSpy foi identificado, focando em dispositivos Android e ameaçando a segurança digital.

- O objetivo é alertar os usuários sobre essa ameaça, oferecendo dicas para evitar infecções e roubo de dados.

- Essa ameaça pode causar perdas de informações e controle dos celulares, impactando a privacidade e a segurança dos usuários.

- O GhostSpy oferece controle remoto, captura de dados e esforço para impedir sua remoção, sendo uma ameaça crescente.

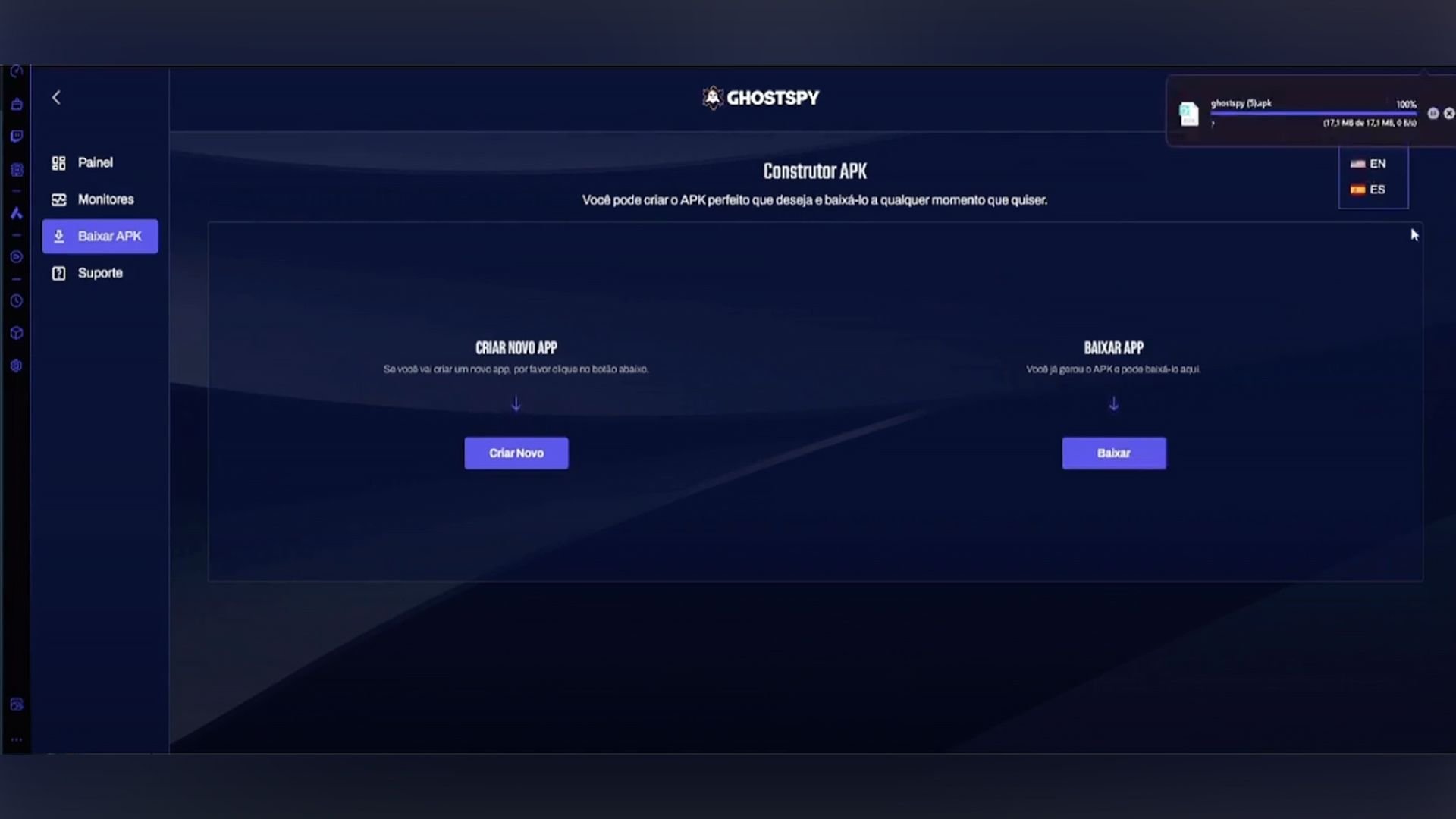

Um novo esquema de golpes perigosos, que tem como alvo principal a plataforma Android, foi identificado e detalhado no Brasil. De acordo com um relatório recente da Zenox, uma empresa reconhecida em cibersegurança, cibercriminosos desenvolveram um sistema avançado. Este sistema é voltado para a criação de aplicativos falsos, mas dedicados ao furto de dados, e recebeu o nome de “GhostSpy para Android”.

Essa interface maliciosa era comercializada no formato de Software-as-a-Service (SaaS), o que significa que os criminosos podiam comprá-la através de planos de pagamentos mensais. O mais curioso é que o serviço vinha com termos de uso, e até uma cláusula de multa de R$ 100 mil para quem não os cumprisse.

Assim como outros golpes em alta, por exemplo, o do recibo falso, esse tipo de esquema está ganhando mais força entre os criminosos. Isso acontece porque ele facilita o acesso à prática de crimes digitais para qualquer pessoa com má intenção. Para ficar por dentro de outras novidades em tecnologia e segurança, é sempre bom estar atento. Além disso, o GhostSpy oferece soluções automatizadas e funciona na nuvem, o que o torna ainda mais prático para os golpistas.

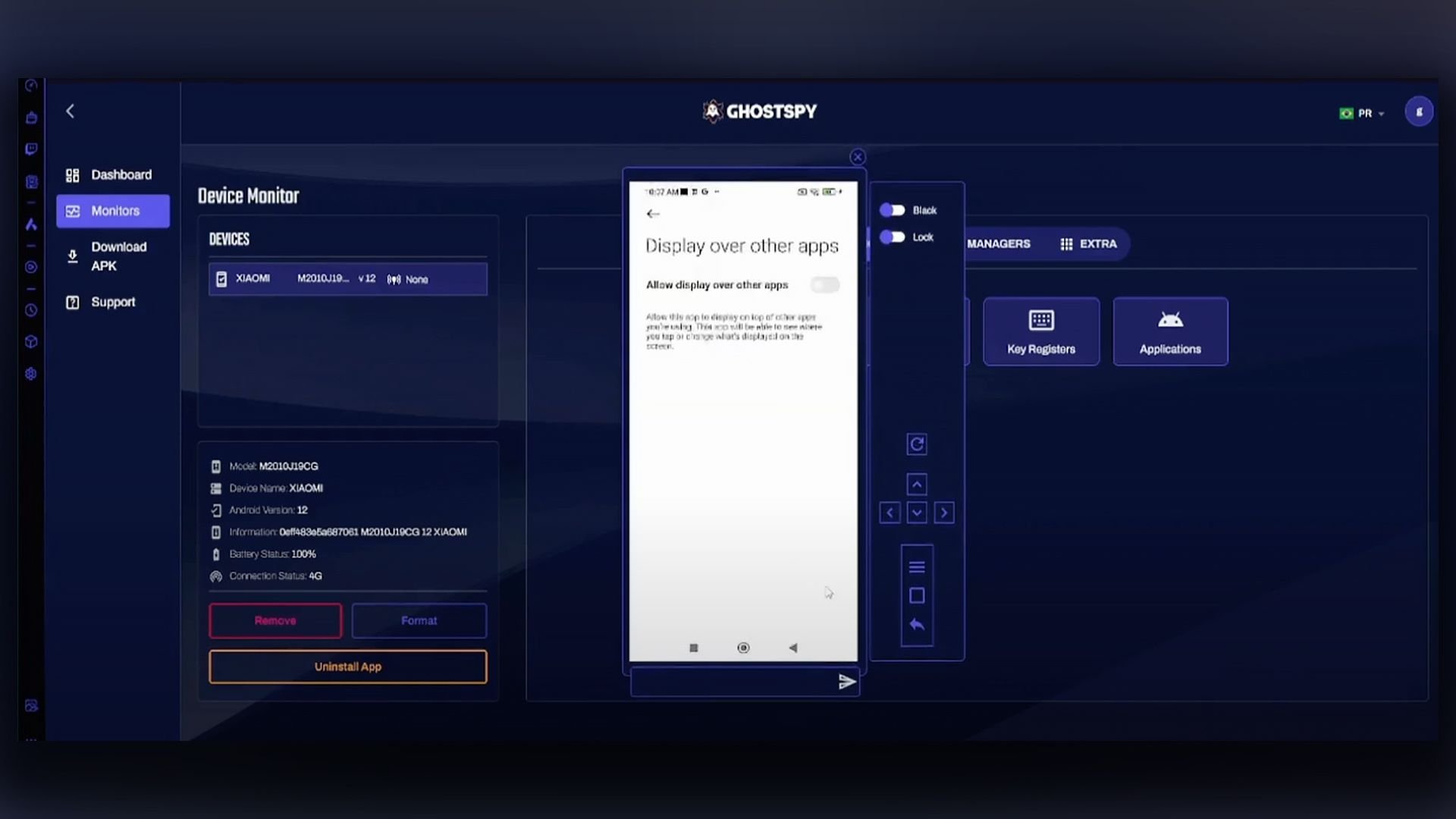

O GhostSpy se destacava por oferecer um pacote completo de funcionalidades aos seus compradores. Entre elas, estavam o acesso remoto total aos dispositivos Android infectados e a capacidade de roubar uma grande quantidade de dados pessoais. Os criadores do golpe ainda prometiam que ele seria “impossível de remover” dos aparelhos.

O relatório da Zenox também chamou a atenção para um risco ainda mais preocupante: o potencial vazamento dos dados roubados para outras pessoas ou grupos. A Zenox observou que o painel de controle usado pelos criminosos para gerenciar esses serviços fraudulentos tinha uma falha grave que pode comprometer a segurança digital. Essa falha permitia que qualquer um acessasse as informações das vítimas, mesmo pessoas não autorizadas.

Leia também:

Apesar de ter um suposto “contrato de uso” que tentava livrar os desenvolvedores de qualquer responsabilidade, toda a operação por trás do GhostSpy foi rastreada. Ela está diretamente ligada a um cibercriminoso conhecido como “Goiano”. Curiosamente, ele é chamado de farsante pela própria comunidade hacker.

Entendendo o GhostSpy e seu funcionamento

O GhostSpy se encaixa na categoria de Trojan de Acesso Remoto (RAT), e sua operação é totalmente voltada para dispositivos Android. Como o nome já indica, o objetivo principal desse tipo de ameaça é conseguir o controle total de sistemas à distância. Geralmente, ele se disfarça como um arquivo ou aplicativo inofensivo para enganar as vítimas.

O que faz o GhostSpy se diferenciar é a “comodidade” que ele oferece a quem o usa, tudo concentrado em um painel de controle na web. A partir desse painel, o criminoso consegue explorar diversas partes do sistema do celular afetado. Isso é possível graças ao abuso da permissão de “Acessibilidade do Android”.

As possibilidades que o GhostSpy oferece incluem:

- Controle Remoto da Tela: O invasor consegue ver tudo que está na tela do dispositivo. Ele pode até mesmo interagir, controlando o que é exibido e como o celular responde.

- Keylogger: Este recurso permite que o programa registre tudo o que a vítima digita. As informações podem ser capturadas em tempo real ou armazenadas para serem enviadas depois.

- Modo de Privacidade: Para esconder as ações do atacante, a tela do dispositivo da vítima escurece. Isso torna muito difícil perceber que o celular está sendo monitorado.

- Roubo de Dados Pessoais: O malware consegue acessar e roubar informações variadas. Entre elas, fotos, mensagens de texto, históricos de chamadas, lista de contatos e até mesmo a lista de aplicativos instalados.

- Gerenciamento de Arquivos: O invasor tem a capacidade de acessar, baixar ou até enviar arquivos para o dispositivo da vítima.

- Rastreamento de Localização: O GhostSpy pode rastrear a localização do aparelho, mostrando onde ele está em tempo real.

Na prática, a infecção dos dispositivos acontece por meio de arquivos com a extensão “.apk”. Esses arquivos são renomeados para parecerem documentos comuns, como certificados ou recibos, enganando a vítima. O relatório da Zenox indica que os nomes usados pelos criminosos mostram um foco claro no público brasileiro. Eles frequentemente utilizam nomes de empresas de logística, grandes bancos, sites de e-commerce e até serviços governamentais como fachada para seus golpes.

O marketing do GhostSpy garantia que as vítimas teriam uma enorme dificuldade para se livrar da “infecção”. Ele era prometido como “impossível de remover”, o que, na realidade, aponta para a aplicação de técnicas avançadas para permanecer no dispositivo. Além disso, o malware prometia conseguir burlar o Google Play Protect, e configurar automaticamente as permissões necessárias para explorar a vulnerabilidade.

O cibercriminoso por trás do esquema

Com base em evidências técnicas e denúncias feitas pela própria comunidade hacker, o relatório da Zenox aponta que o criminoso conhecido como “Goiano” tem uma ligação direta com o GhostSpy. No entanto, o suposto responsável pelo esquema pode ser, na verdade, um farsante.

Publicações do canal “OneRevealed”, que é dedicado a investigar fraudes no submundo digital, afirmam que “Goiano” seria um fraudador ativo no Telegram. Ele focaria em golpes digitais que envolvem trojans de acesso remoto (RATs). A comunidade hacker o considera uma fraude.

De acordo com as alegações, o GhostSpy seria apenas uma versão renomeada e “reembalada” do GoatRAT, um malware já bem conhecido no meio cibercriminoso. O GoatRAT ficou popular no Brasil como “Vírus do Pix”. A principal mudança feita por Goiano na nova versão foi a criação de um painel web. O objetivo era dar ao programa uma aparência mais profissional e exclusiva, mascarando sua real origem como uma adaptação de um código já existente.

Em mais detalhes, a estratégia usada no GhostSpy é apenas a mais recente de uma série de supostas fraudes de Goiano. O canal lista diversas ferramentas que teriam relação com o criminoso, que teriam sido modificadas a partir de códigos-fonte abertos ou crackeados, como o Craxs RAT e o Cypher RAT.

As acusações do OneRevealed indicam que Goiano também seria responsável pela reformulação de vários outros sistemas, entre eles:

- Spysolr, baseado no GoatRAT.

- Everspy v2/v3 (reformulações de Craxs/Cypher RAT).

- Brata RAT (reformulações de Craxs/Cypher RAT).

- Ghost RAT (reformulações de Craxs RAT).

- Brazil RAT / Brazilian RAT (reformulações de Craxs/Cypher RAT).

- Phoenix RCU / PhoenixRCU (reformulações de Craxs/Cypher RAT).

- A-Rat (reformulações de Cypher RAT).

- Andromeda Rat (reformulações de Cypher RAT).

- BT-MOB.

Para não ser identificado ou ter uma ligação direta com essas remarcações, Goiano teria usado uma série de outros apelidos. Ele chegou a se passar por outras pessoas. O OneRevealed afirma, por exemplo, que ele se fingiu ser o agente ”EVLF”, e enfatizou que não se trata da mesma pessoa. O relatório também aponta outros supostos apelidos do criminoso:

- @GhostSpyBotnet

- @GhostspyVIP

- @Everspy

- @PhoenixRCU

- @BrataRat

- @brmob

- @Spysolr

- @brazillianspy

Como se proteger de ameaças como o GhostSpy

Para se proteger de ameaças como o GhostSpy, é fundamental ter atenção redobrada com os aplicativos instalados no celular. Prefira sempre baixar apps de lojas oficiais, como a Google Play Store, e evite clicar em links ou abrir arquivos recebidos por mensagens, e-mails ou redes sociais. Para reforçar sua privacidade, soluções de autenticação também são úteis. Mesmo em ambientes considerados confiáveis, vale a pena investigar antes de instalar: observe o nome do desenvolvedor, leia as avaliações de outros usuários e confira o número de downloads para garantir que o aplicativo é legítimo.

Outro ponto crucial é o controle de permissões do sistema. Aplicativos maliciosos costumam pedir acessos desnecessários, como a permissão de Acessibilidade. Essa permissão permite ler a tela e até controlar o dispositivo remotamente. Por isso, é importante revisar as configurações com frequência e só autorizar permissões a aplicativos realmente confiáveis.

Além disso, adotar boas práticas de segurança digital também pode fazer toda a diferença no seu dia a dia:

- Desconfie de mensagens que peçam instalações urgentes ou rastreamento de encomendas fora dos canais oficiais.

- Não clique em links ou ligue para telefones enviados por fontes suspeitas.

- Ative a verificação em duas etapas em suas contas online.

- Use senhas fortes e evite desbloqueios simples como padrões.

- Em caso de suspeita de infecção, desconecte o celular da internet e considere restaurá-lo para os padrões de fábrica.

Mantenha-se informado sobre as últimas ameaças digitais para garantir a segurança dos seus dados e dispositivos. Ficar atento é sempre a melhor proteção contra cibercrimes.

Este conteúdo foi auxiliado por Inteligência Artificial, mas escrito e revisado por um humano.