▲

- A Amazon interrompeu uma campanha maliciosa do grupo APT29 que visava usuários do Microsoft 365.

- Você deve ficar atento a redirecionamentos suspeitos e confirmações de dispositivos nas suas contas online.

- Esse ataque expôs principalmente dados corporativos importantes armazenados na plataforma Microsoft 365.

- A Amazon continua monitorando para impedir ações semelhantes e recomenda o uso de autenticação multifator.

A Amazon anunciou a interrupção de uma ampla campanha maliciosa direcionada a usuários do Microsoft 365, identificada na última sexta-feira (29). A ação era conduzida pelo APT29, também conhecido como Midnight Blizzard, um grupo de cibercriminosos associado ao serviço de inteligência da Rússia. Este grupo é notório pela utilização de táticas sofisticadas em suas operações.

Segundo a gigante da tecnologia, o ataque cibernético tinha como principal objetivo acessar os perfis e dados de assinantes da plataforma da Microsoft. Para isso, os invasores induziam as vítimas a autorizar dispositivos que estavam sob o controle deles. Essa operação seguia o mesmo padrão de atividade que já havia sido observado em uma campanha similar identificada em outubro do ano passado.

Ataque ao Microsoft 365: A Tática Watering Hole

O grupo russo, APT29, que também opera sob o nome Midnight Blizzard, utilizou uma técnica conhecida como ataque “watering hole“. Nesta abordagem, sites legítimos que são acessados com frequência por um tipo específico de usuário são previamente comprometidos pelos criminosos. A partir daí, os alvos eram cuidadosamente redirecionados para uma infraestrutura maliciosa montada pelos invasores.

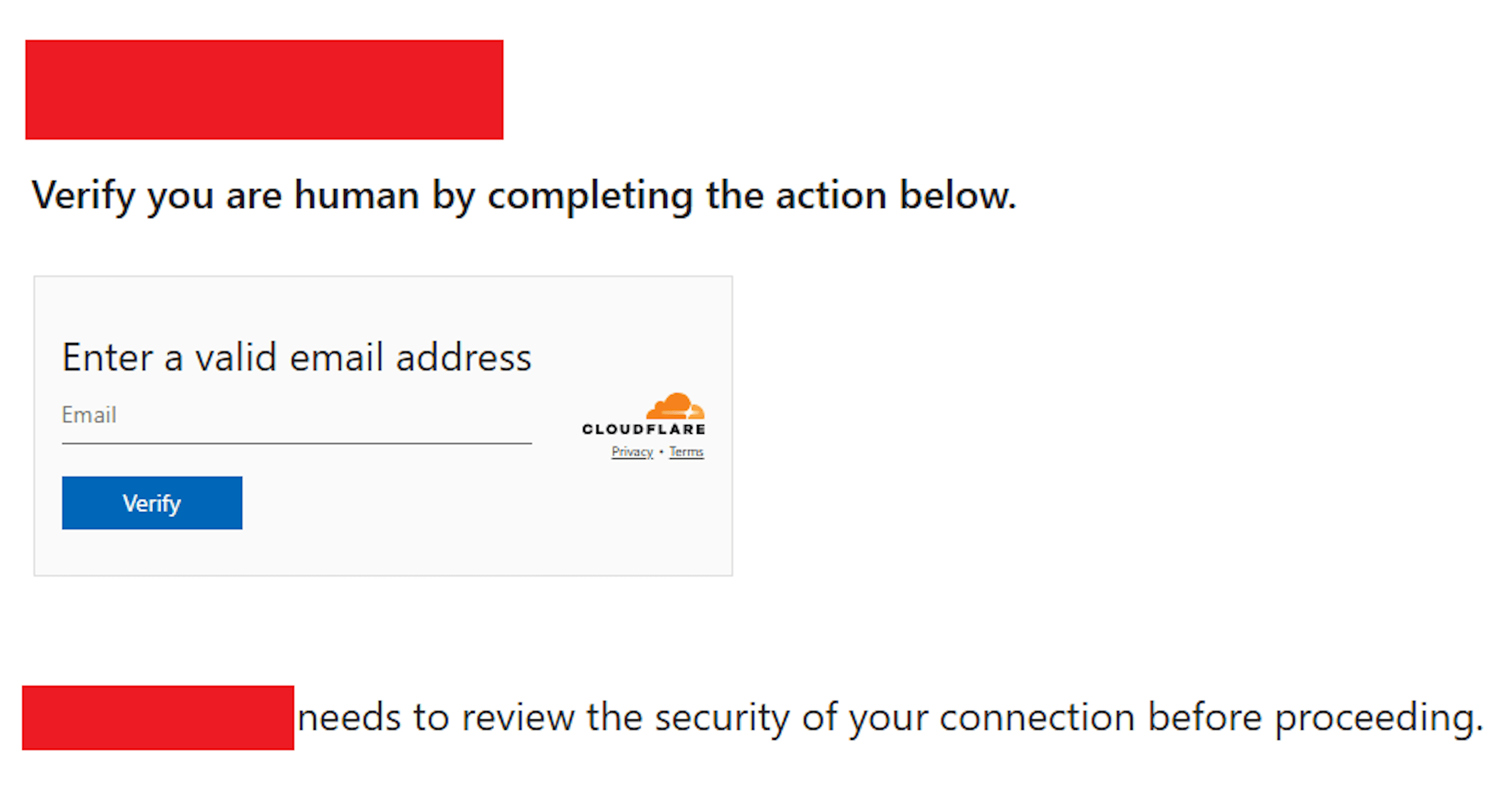

Durante esta campanha, o APT29 injetou scripts em páginas reais, cuidadosamente selecionadas para direcionar as vítimas a sites de verificação da Cloudflare que eram fraudulentos. A ideia era criar um ambiente que parecesse seguro e confiável, enganando o usuário para que ele seguisse as instruções dos atacantes sem levantar suspeitas.

O redirecionamento das vítimas era estrategicamente limitado, afetando aproximadamente 10% dos visitantes dos sites comprometidos. Além disso, os criminosos implementaram um sistema baseado em cookies. Essa medida servia para evitar que a mesma pessoa passasse repetidamente pelo processo, o que poderia facilmente alertar as vítimas e as equipes de segurança sobre a atividade incomum.

Em seguida, os invasores manipulavam a vítima para que ela digitasse um código de autenticação gerado por eles próprios. Ao fazer isso, o usuário acabava autorizando o acesso à sua conta por meio de um dispositivo que estava sob o controle direto do grupo cibercriminoso. A funcionalidade explorada é similar àquela usada para facilitar o login em TVs e consoles com um código de autenticação.

Aproveitando-se deste método eficaz, que dificilmente despertava desconfiança imediata nas vítimas, os cibercriminosos conseguiam obter acesso a dados sigilosos. Informações armazenadas em serviços do Microsoft 365, bem como emails e outros dados sensíveis ali guardados, eram o alvo. Os usuários corporativos foram os principais visados nesta ação coordenada.

A Amazon informou que os invasores, em uma tentativa de continuar a operação, tentaram transferir sua infraestrutura maliciosa para outro serviço na nuvem. Eles também criaram novos sites falsos de verificação da Cloudflare. Contudo, a equipe de segurança da Amazon conseguiu rastrear e interromper a operação mais uma vez, frustrando os esforços do APT29.

Como Reforçar Sua Segurança Digital Contra Ameaças Similares

O recente ataque do APT29 deixa claro que as ameaças virtuais estão cada vez mais avançadas, especializando-se no roubo de senhas e na espionagem de dados, como a Amazon destacou. Por isso, é fundamental que todos os usuários estejam mais alertas e tomem precauções extras para proteger suas informações online.

A Amazon aconselha que os usuários redobrem a atenção para redirecionamentos suspeitos, principalmente aqueles que se disfarçam de páginas de verificação de segurança. É comum que esses sites falsos imitem marcas conhecidas para enganar, fazendo com que a vítima insira seus dados ou aprove acessos indesejados.

Além disso, é muito importante confirmar sempre a autenticidade das solicitações de autorização de dispositivos antes de aprová-las. Verifique a fonte e a finalidade da solicitação. Habilitar a autenticação multifator (MFA) em todas as suas contas, sempre que possível, adiciona uma camada extra de segurança, dificultando o acesso de invasores mesmo que eles tenham sua senha.

Outra dica essencial é evitar a execução de comandos copiados diretamente da web, a menos que você tenha certeza absoluta de sua origem e finalidade. Para os administradores de TI, a gigante da tecnologia recomenda seguir rigorosamente as diretrizes de segurança da Microsoft para processos de autenticação, aplicar políticas de acesso condicional e monitorar proativamente eventos suspeitos nas redes.

Diante do cenário de ameaças cibernéticas em constante evolução, a vigilância e a adoção de boas práticas de segurança digital são cruciais. Manter sistemas atualizados e educar os usuários sobre os riscos de phishing e outras táticas de engenharia social são passos importantes para proteger dados e infraestruturas.

Este conteúdo foi auxiliado por Inteligência Artificial, mas escrito e revisado por um humano.