▲

A tecnologia do NFC, aquela que permite pagamentos por aproximação, se tornou uma ferramenta para criminosos. Um novo Golpe do NFC, conhecido como PhantomCard, está se espalhando. Ele se disfarça de um aplicativo de proteção de cartões e, ao ser usado, rouba os dados da vítima.

Essa ameaça digital foi detectada por especialistas da Threat Fabric. Eles notaram uma série de ataques acontecendo aqui no Brasil. O principal responsável por essas fraudes seria um hacker chamado “Go1ano”, que já tem histórico em golpes ligados ao setor bancário.

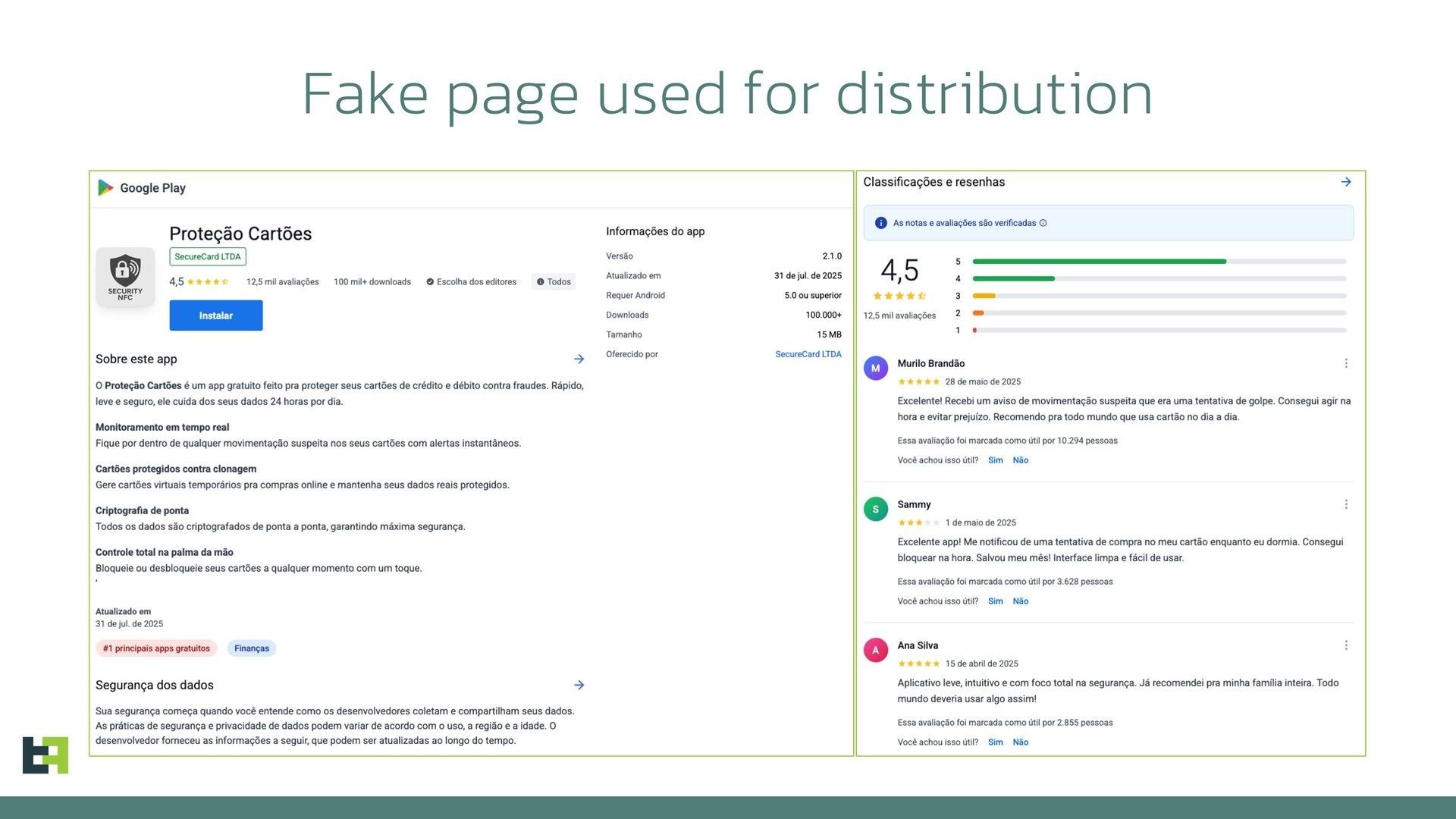

Um dos pontos mais preocupantes é a maneira como esse programa malicioso é distribuído. Ele aparece em uma página que imita perfeitamente a Google Play Store, a loja oficial de aplicativos. Isso cria uma falsa sensação de segurança, fazendo com que usuários desatentos caiam na armadilha. A falsa loja virtual é tão convincente que até mesmo as avaliações de usuários são forjadas para dar mais credibilidade ao aplicativo fraudulento. Essa estratégia faz com que as vítimas confiem na oferta, baixando e instalando o app sem desconfiar da fraude.

O que é o malware PhantomCard?

O PhantomCard é um tipo de programa malicioso que se esconde atrás de um falso aplicativo chamado “Proteção Cartões”. O relatório da Threat Fabric indica que ele é construído a partir de um malware-as-a-service (MaaS) de origem chinesa. Isso significa que é um software ilegal vendido como um serviço, como se fosse um produto pronto para uso.

Imagina só: um hacker ou grupo criminoso cria e vende essa “ferramenta” já programada. Ela é feita para ser simples e fácil de usar, então quem compra o PhantomCard não precisa ter muitos conhecimentos técnicos. É como se eles alugassem uma armadilha digital completa para capturar dados.

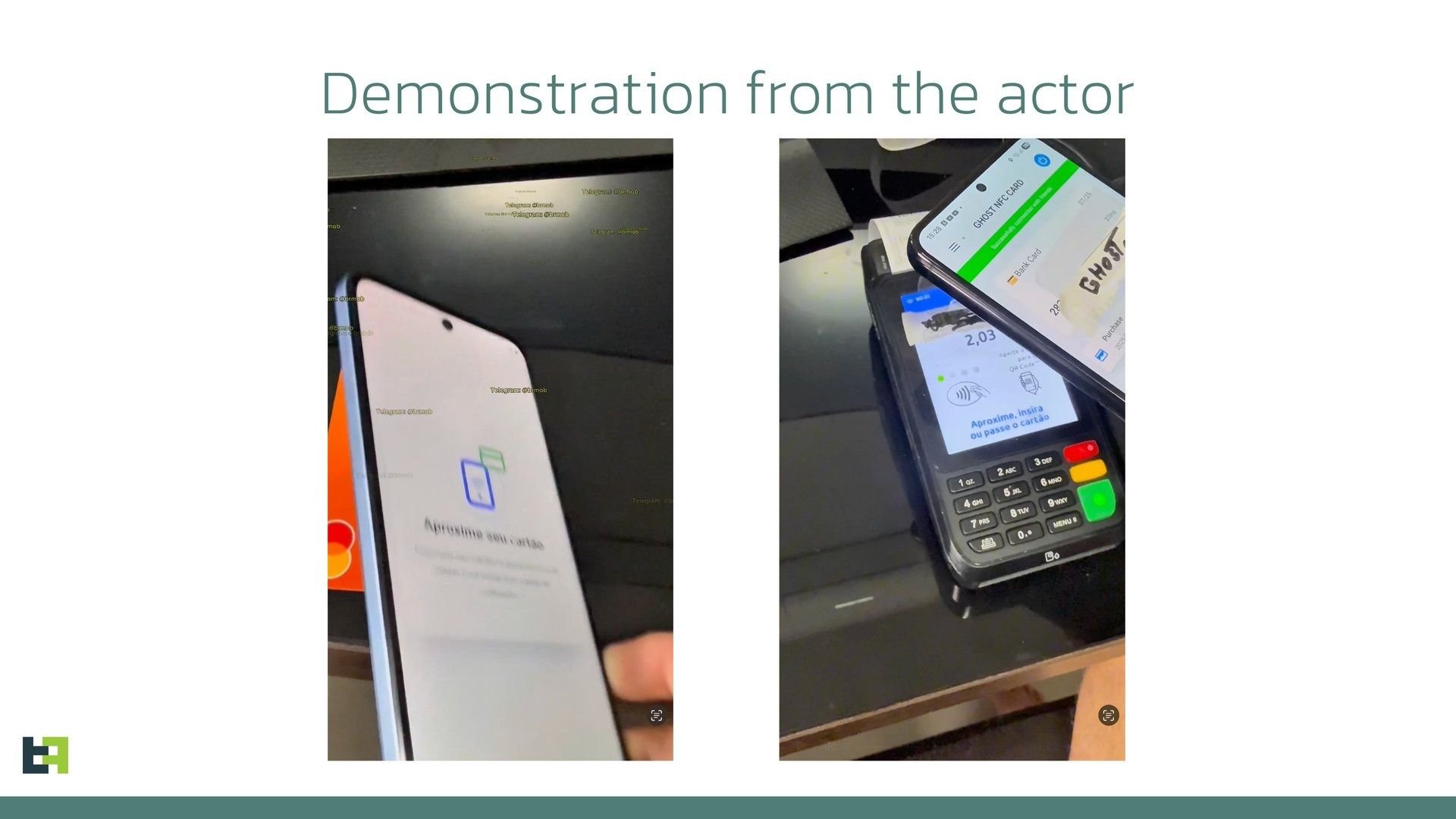

O cibercriminoso por trás do PhantomCard é o “Go1ano”. Pesquisadores apontam que, em julho de 2025, ele já operava com um malware diferente, o “GHOST NFC CARD”. Aquele programa criava números de cartões falsos que, por alguma falha de sistema, eram aceitos em algumas transações financeiras. Era um golpe diferente em sua mecânica, focado em transações fraudulentas diretas.

Com o PhantomCard, a abordagem muda. Este programa malicioso consegue roubar os dados do cartão de crédito físico da vítima em tempo real. Assim, ele consegue transmitir essas informações imediatamente para o criminoso, permitindo que o hacker use o cartão como se fosse o titular. Isso o torna particularmente perigoso, pois o acesso é instantâneo. Para mais detalhes sobre as últimas tecnologias em software, veja como o Google lançou o Gemma 3 270M, um modelo de IA compacto e eficiente para smartphones.

Uma característica que faz esse malware se destacar é sua função de “relé de dados”. Ao contrário de outros golpes que coletam dados armazenados no celular, o PhantomCard usa a tecnologia NFC como uma ponte. Quando a vítima aproxima o cartão, as informações são automaticamente enviadas para o atacante, sem precisar de acesso direto ao dispositivo. Isso torna o processo muito rápido e eficiente para os criminosos.

Como o golpe de aproximação funciona?

Assim como muitos golpes que vemos por aí, o PhantomCard usa técnicas de engenharia social para enganar suas vítimas. A fraude se baseia em um método conhecido como phishing, que utiliza sites falsos ou e-mails adulterados para roubar informações. Eles constroem cenários que parecem legítimos para fazer a vítima agir sem desconfiar.

O hacker “Go1ano” criou uma página na internet que é idêntica à Play Store real. Lá, ele hospeda o falso aplicativo “Proteção Cartões”, que inclusive apresenta avaliações de usuários falsificadas. Tudo isso é feito para transmitir uma sensação de segurança que, na verdade, não existe. Basta baixar e instalar o app para o golpe dar o seu pontapé inicial.

Após instalar e abrir o aplicativo, a vítima é instruída a posicionar seu cartão na parte traseira do celular. Neste momento, o malware começa a trabalhar. Ele consegue identificar e ler todos os dados presentes no cartão físico da vítima. É um processo rápido e discreto, que passa despercebido pelo usuário. Para dicas de segurança e privacidade, confira como o Google Mensagens adicionou alerta de conteúdo sensível para proteger usuários.

Enquanto o malware faz a leitura, os dados do cartão são enviados imediatamente para o criminoso. Com isso, ele tem em mãos o número completo e o nome do titular do cartão. Logo em seguida, para completar o golpe, o aplicativo solicita que a vítima insira a senha de quatro ou seis dígitos do cartão. Para finalizar a encenação, o aplicativo exibe uma mensagem indicando que está processando os dados, como se estivesse aplicando camadas de proteção ao cartão. A vítima, sem saber, entrega todas as informações necessárias para a fraude. O golpe é concluído com a captura da senha.

Com todas essas etapas completas, o golpe está finalizado. A tecnologia NFC envia ao cibercriminoso o número, nome e a data de vencimento do cartão. A senha, o último pedaço desse quebra-cabeça, é pedida pelo aplicativo logo depois. Com todas essas informações em mãos, a fraude é finalizada com sucesso, e o criminoso tem o controle total do cartão da vítima. Esse tipo de ataque mostra a importância de sempre verificar a autenticidade dos aplicativos e lojas virtuais antes de fazer qualquer download.

NFC na mira do crime

Ao investigar a origem do PhantomCard, os pesquisadores da Threat Fabric descobriram que o malware não só tem uma origem chinesa, mas também seu nome verdadeiro: NFU Pay. Este é um serviço clandestino que está amplamente disponível no mercado de crimes cibernéticos, com semelhanças a outras fraudes como o SuperCardX e o KingNFC. Isso mostra que o PhantomCard não é um caso isolado, mas parte de uma rede maior de serviços maliciosos.

Os especialistas concluíram que Go1ano adquiriu uma versão modificada e adaptada especificamente para o nosso sistema bancário. A prova disso? A palavra chinesa “baxi”, que significa “Brasil”, foi encontrada nas linhas de código do malware. Isso indica que o software foi customizado para operar e ser mais eficaz nas transações e na realidade financeira brasileira.

No entanto, o próprio Go1ano afirma em um canal do Telegram que essa aplicação funciona em nível global. Uma mensagem automática no aplicativo de conversas indica que o serviço é “100% indetectável” e é compatível com regiões como Europa, América Latina, África, China, Estados Unidos e Japão. Isso reforça a natureza expansiva desse tipo de ameaça cibernética, que não se limita a uma única região.

É importante notar que o hacker Go1ano é visto agora como um “distribuidor local” para o PhantomCard. Com a venda descontrolada do malware no Telegram, é provável que seja apenas uma questão de tempo até que mais golpes usando essa ferramenta sejam descobertos por pesquisadores de segurança e autoridades. A disseminação facilita a atuação de outros criminosos, ampliando a área de atuação da fraude e o número de possíveis vítimas. Por isso, a vigilância constante é essencial.

Este conteúdo foi auxiliado por Inteligência Artificial, mas escrito e revisado por um humano.