▲

- Um malware disfarçado de patch explora vulnerabilidades no sistema Windows e rouba dados importantes.

- Usuários devem verificar fontes antes de baixar arquivos de atualização, especialmente para jogos e softwares.

- O método DLL Search Order Hijacking permite que o malware assuma o controle de programas legítimos.

- Campanhas usam várias fases para infiltrar e coletar informações de usuários, incluindo dados de carteiras de criptomoedas.

- Empresas foram notificadas, mas muitas ainda não corrigiram as vulnerabilidades, aumentando o risco de infecção.

Uma nova ameaça digital está circulando, focada em computadores com sistema Windows. Um relatório da empresa de segurança Doctor Web revelou que essa ofensiva usa variantes do Scavenger Trojan, um tipo de programa malicioso. Ele foi criado para explorar falhas no sistema da Microsoft e roubar informações importantes, como dados de carteiras de criptomoedas e gerenciadores de senhas.

A campanha foi descoberta durante a investigação de um ataque a uma empresa russa. O malware usou uma tática específica, conhecida como DLL Search Order Hijacking, para conseguir rodar seus pacotes maliciosos e assim pegar dados confidenciais. Essa ação foi notada quando usuários viram arquivos estranhos aparecerem no navegador de internet.

Entendendo o Sequestro de DLLs

O método DLL Search Order Hijacking, ou “sequestro da ordem de busca de DLLs”, funciona de um jeito bem esperto. Ele consiste em colocar arquivos maliciosos, que parecem ser componentes normais, dentro de programas. Para entender melhor como o Windows funciona, saber sobre suas Atualizações no Windows 11 trazem melhorias visuais e na navegação pode ser útil.

Essa técnica tira proveito de como o Windows carrega os arquivos DLL (Dynamic Link Library) quando um programa é iniciado. O sistema operacional costuma procurar e priorizar arquivos DLL que estão na mesma pasta do aplicativo que está sendo aberto. Assim, se um arquivo malicioso tiver o mesmo nome de um DLL verdadeiro e estiver no lugar certo, ele pode ser executado em vez do original.

Quando o aplicativo infectado é iniciado, ele ativa o arquivo falso. Isso permite que o malware ganhe os mesmos acessos e permissões que o software legítimo teria. Essa brecha de segurança é um lembrete constante de como a proteção de sistemas é crucial, tanto para usuários comuns quanto para empresas. Como empresas podem proteger sistemas com o aumento de agentes de IA é um tema cada vez mais relevante.

Leia também:

Um Ataque Com Muitas Etapas

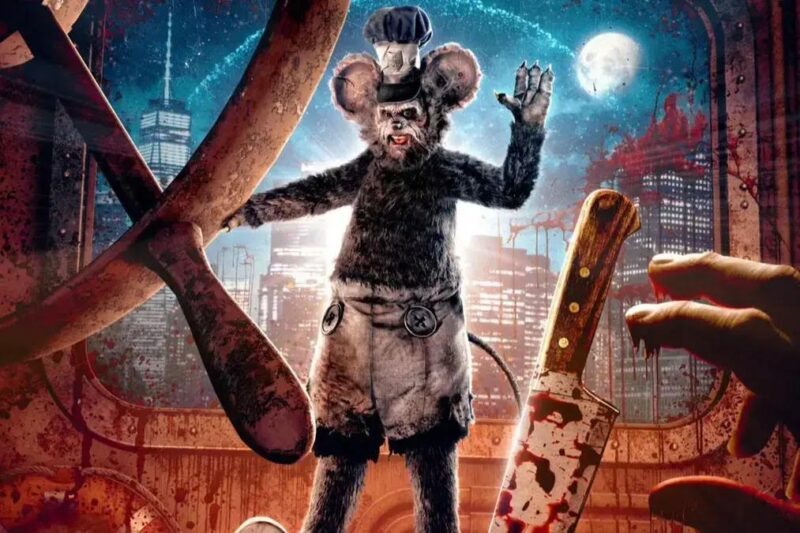

Nesta campanha em questão, os criminosos digitais distribuíram os trojans em fases distintas. O primeiro estágio é o Trojan.Scavenger.1. Ele se disfarça de um suposto patch de performance para o jogo Oblivion Remastered, da Bethesda. A vítima recebia instruções para trocar o DLL original do jogo pela versão contaminada. Se você gosta de jogos, pode conferir as novidades sobre Grounded 2 disponível em acesso antecipado para PC e Xbox Series X/S.

O arquivo malicioso usa o mesmo nome de um DLL nativo do Windows, garantindo que ele seja executado no lugar do arquivo legítimo. Uma vez ativo, o Trojan.Scavenger.1 baixa e instala outros componentes: o Trojan.Scavenger.2, Trojan.Scavenger.3 e Trojan.Scavenger.4. Essas variantes se passam por arquivos legítimos em softwares específicos, como navegadores baseados no Chromium, incluindo Chrome, Edge, Opera e Yandex.

Depois de se infiltrar nos navegadores, os trojans começam a coletar dados sensíveis de carteiras de criptomoedas e gerenciadores de senhas. Para isso, eles alteram as configurações de segurança, desativam proteções e analisam as extensões instaladas. Entre os alvos estão ferramentas conhecidas como Slush, Phantom, LastPass, MetaMask e Bitwarden. O Trojan.Scavenger.4, em particular, visa a carteira Exodus. É fundamental ter cuidado com seus dados, especialmente com relatos como o de Vazamento de dados no aplicativo Tea expõe informações pessoais de usuárias.

Empresas Avisadas, Mas o Risco Continua

A Doctor Web informou que as empresas cujos softwares são vulneráveis já foram comunicadas sobre essa campanha. No entanto, a maioria dessas empresas não quis fazer as correções necessárias. Por causa disso, é importante que os usuários fiquem bem atentos ao baixar arquivos da internet.

A atenção deve ser redobrada, principalmente quando se trata de supostos patches, modificações (mods) ou ferramentas de performance para jogos. Sempre verifique a fonte e a autenticidade dos arquivos. Além disso, a Microsoft continua testando inovações, como Microsoft testa modo inteligente no Copilot com GPT-5, o que indica um ambiente em constante evolução e que exige cautela.

Este conteúdo foi auxiliado por Inteligência Artificial, mas escrito e revisado por um humano.